Без сбоев: как внедрить комплексную систему безопасности

время публикации: 13:30 17 ноября 2015 года

До внедрения комплексной системы безопасности предприятие беззащитно по отношению к внешним и внутренним угрозам, а при проектировании защиты важно не увлечься идеей чрезмерной централизации.

В случае сбоя «сердца» существует риск одновременно остаться безо всех систем.

Перед разработкой централизованной безопасности, задумайтесь:

- зачем вам это нужно;

- как часто пригодится;

- сколько готовы заплатить;

- сможете ли обработать формируемый поток информации в реальном времени.

Ответы определят меру разумной централизации.

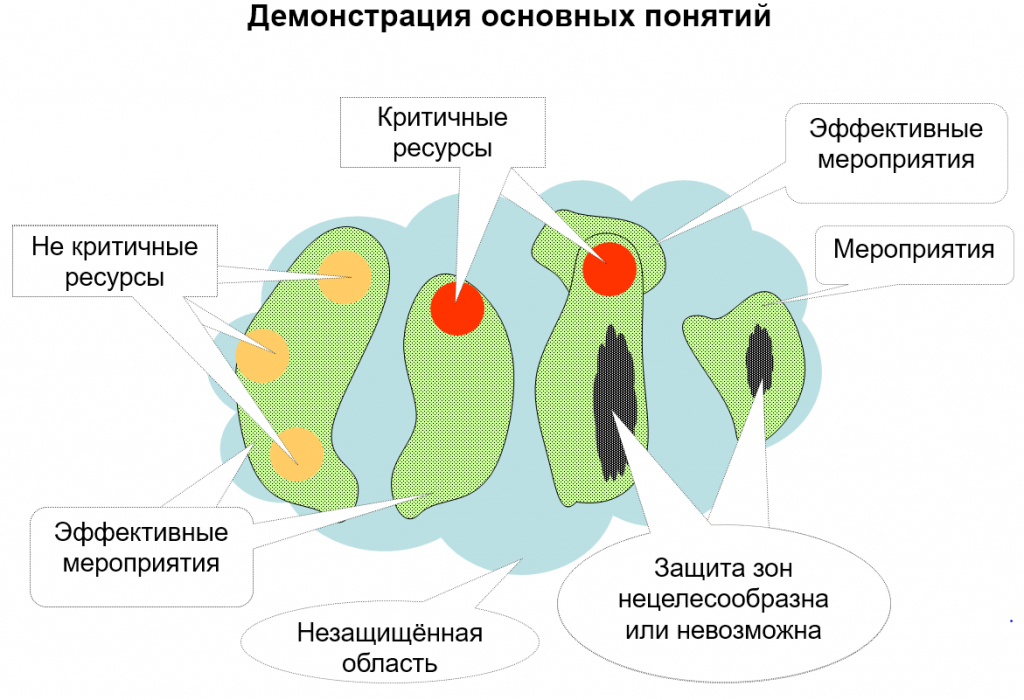

Освоим базовые понятия:

- критичный ресурс – уязвимость приведёт к невозможности реализации целевой функции предприятия

- угрозы, несущие риски критичным ресурсам, считаются критичными;

- критична ситуация, при которой некритичные угрозы массово выводят из строя некритичные ресурсы, что парализует предприятие;

- меры, которые снимают критические угрозы или защищают критические ресурсы – эффективны

- мероприятие, покрывающее большее количество угроз – более эффективно.

Следует понимать, что:

- построенная защита не будет действовать вечно;

- глухонемые сотрудники не дадут высоких результатов;

- компьютер, не подключённый к Сети, защищён, но не приносит пользы;

- оберегаем дорогостоящие системы, а конкуренты за меньшие средства мотивируют технический персонал.

Достижение приемлемого уровня защищённости обеспечит комплекс мероприятий:

- согласование службой экономической безопасности партнёров, поставщиков товаров и услуг;

- защита критичных ресурсов при условии, что их количество сведено к разумному минимуму;

- упорядочивание информационных потоков – доступы согласно должностным обязанностям;

- введение действенной ответственности за нарушение правил работы с данными;

- централизация информации – внедрение защищённого хранилища данных;

- мониторинг угроз в реальном времени – антивирусный контроль;

- дублирование информации и резервирование сред передачи.

В розничных компаниях встречаю следующее распределение типов информации:

- 55 % – электронная

- 40 % – бумажная

- 2% – видео

- 2 % – вербальная

- 1% – аудио

Наблюдаю распределение угроз:

- 77 % – исходит от сотрудников при нарушении регламентов;

- 11 % – непрогнозируемые: перебои подачи электричества, подводят поставщики техники и услуг;

- 9 % – ошибки технического персонала и техногенные инциденты;

- 3 % – внешние угрозы: хакеры, конкуренты, силовое воздействие.

Миссия предприятия реализуется через цель, задачи и средства. Имидж работает на цель, производство решает задачи, ресурсы реализуют средства, следовательно, задачи безопасности:

- защита имиджа;

- охрана производства;

- сохранность ресурсов;

- и работа на опережение.

Для обеспечения комплексности подразделения безопасности должны работать «в едином порыве»:

- риск-менеджмент – оценка финансовых угроз;

- внутренний учёт и аудит – управление операционными рисками;

- юридически-правовое обеспечение – досудебное и судебное сопровождение деятельности;

- служба безопасности – компенсация внешних воздействий и мониторинг внутренней среды.

-

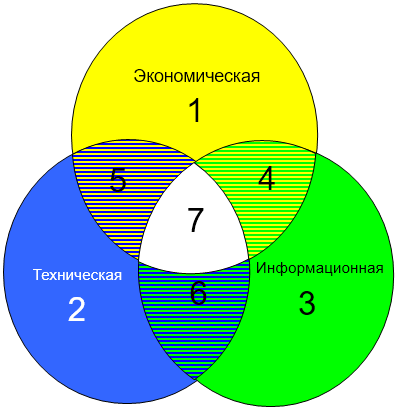

В первую очередь займитесь тремя базовыми составляющими безопасности:

- технической;

- экономической;

- информационной.

Техническая безопасность отвечает за:

- технику специального назначения – регистраторы, сканеры и детекторы каналов утечки информации;

- укреплённость зданий и внутренних помещений: кабинеты руководителей, серверная, сейфовая;

- оснащение физической охраны: металлодетекторы, средства связи;

- системы обеспечения конфиденциальных переговоров;

- ОПС – охранно-пожарная сигнализация;

- СВН – система видеонаблюдения;

- СКД – система контроля доступа.

Экономическая безопасность обеспечивает:

- отслеживание критичных показателей работы предприятия: активы, расходы, обязательства;

- контроль делопроизводства и организация конфиденциального документооборота;

- мониторинг деловой среды: законодательство, оценка внешних рисков;

- изучение в рамках дозволенного: посредников, клиентов, конкурентов;

- сотрудничество со службами безопасности партнёров;

- взаимодействие с государственными органами;

- участие в профессиональных ассоциациях;

- подбор и работу с персоналом;

- неформальное общение.

Информационная безопасность занимается:

- хранилищами данных – архивы, библиотеки, резервные копии;

- криптографическими программно-аппаратными комплексами;

- настольными компьютерами, ноутбуками и смартфонами;

- системным и прикладным программным обеспечением;

- внешними каналами связи: Интернет и телефония;

- периферийными устройствами и оргтехникой;

- активным сетевым оборудованием;

- серверами: почтовым и файловым;

- распределёнными базами данных.

Взаимодействие зон безопасности:

- 4 (1-3) – наполнение баз данных актуальной информацией;

- 4 (3-1) – информационно-аналитическая поддержка;

- 5 (1-2) – постановка задач на техническое сопровождение;

- 5 (2-1) – техническое обеспечение;

- 6 (2-3) – сбор данных для последующей обработки;

- 6 (3-2) – обеспечение безопасности информационных ресурсов;

- 7 – консолидация данных, генерация альтернатив, принятие решений.

Взаимодействие зон безопасности и сфер ответственности – циклично:

- постановка задачи;

- оценка состояния;

- сбор предложений;

- расстановка приоритетов;

- указание к выполнению;

- контроль исполнения.

Кто за что отвечает, и где это записано:

- Руководитель предприятия определяет стратегию – ставит Начальнику безопасности неконкретные задачи по отношению к неконкретным ресурсам;

- Начальник безопасности определяет политику – раздаёт руководителям структурных подразделений неконкретные задачи по отношению к конкретным ресурсам;

- Руководители подразделений готовят концепции – определяют конкретные задачи для конкретных ресурсов.

Дополнительно разрабатываются проекты быстрого реагирования:

- экспресс-восстановления информации и работоспособности систем после техногенных катастроф;

- план обеспечения непрерывной работы и восстановления работоспособности критичных систем;

- противодействие и компенсация недобросовестной агрессии конкурентов.

В должностных инструкциях сотрудников безопасности должно быть записано: «является инициатором мероприятий в сфере компетенции, отвечает за точность, своевременность, актуальность и полноту предоставляемой информации».

Сегодня звонили из службы безопасности банка, где счёт открываю. Спросили буду ли проводить незаконные операции. Сказал нет – пожелали удачи и успокоились. Работают.

,

основатель

основатель

Читайте также:

0

Последние новости

Самое популярное

-

Кейс: Теряли деньги в несезон из-за текучки продавцов, а потом внедрили корпорат...

Кейс: Теряли деньги в несезон из-за текучки продавцов, а потом внедрили корпорат...

-

Кейс сети «ВинЛаб»: как быстро масштабировать торговую сеть

Кейс сети «ВинЛаб»: как быстро масштабировать торговую сеть

-

«В1» от Магнита планирует завоевать рынок в 2024-ом: возможно ли это?

«В1» от Магнита планирует завоевать рынок в 2024-ом: возможно ли это?

-

Продажи на российских маркетплейсах: тренды и бренды-лидеры в основных категория...

Продажи на российских маркетплейсах: тренды и бренды-лидеры в основных категория...

-

Гид по Russian Retail Show и Выставке Retail TECH 2024: спланируйте участие с ма...

Гид по Russian Retail Show и Выставке Retail TECH 2024: спланируйте участие с ма...