Атакуют всех: как защититься от самых популярных кибератак

Рассказывает Роман Кузьмин, руководитель проектного офиса AGIMA.

На четвертой встрече неформального клуба «Ecom и Вино» лидеры рынка электронной коммерции обсудили, какие схемы киберхакеры используют чаще всего и как эффективно от них защищаться.

Масштаб угроз: атакуют всех

Одна из ключевых проблем, которую эксперты «Ecom и Вино» обсудили на встрече, — это масштаб угроз. Никита Нецкин, директор по продажам компании F.A.C.С.T, отметил, что под угрозой находятся абсолютно все компании, независимо от их размеров. Если раньше злоумышленники целились в финансовый сектор, крупные корпорации или промышленность, где крутятся большие деньги, то сейчас атакуют практически всех:

«Старые утечки данных помогают хакерам проникать в сети компаний еще проще и быстрее. Чаще всего они используют базы со слитыми учетными данными и доступами. Кроме того, киберпреступники сегодня становятся всё более подкованными. Появились те, кто сперва анализирует компанию и ее оборот, ищет самые ценные данные, шифрует их, а потом требует выкуп за расшифровку.

Например, группировка Conti требует от 2 до 4% от оборота компании за расшифровку данных».

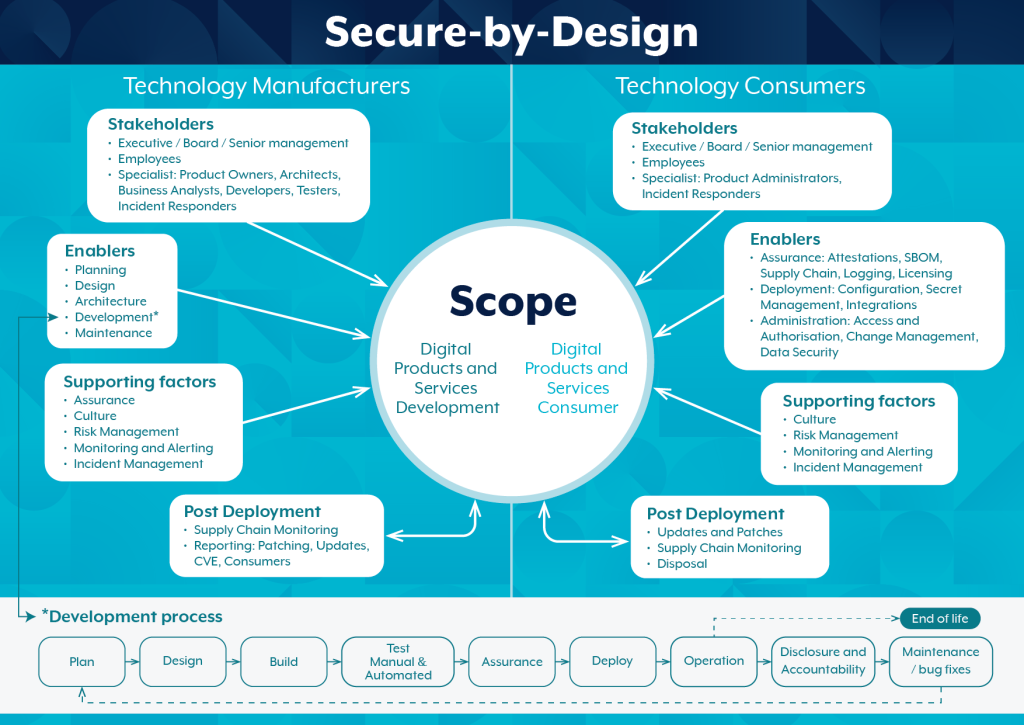

Принцип Security by Design позволяет минимизировать уязвимости в IT-продуктах и улучшить защиту на всех этапах разработки. По сути, это подход к проектированию системы, когда безопасность интегрируется в нее на самых ранних этапах разработки. Он помогает создавать устойчивые к атакам системы, защищенные даже в условиях частых нападений кибермошенников.

Как работает принцип Security by Design (

источник изображения)

Фишинг и атаки на сотрудников

Анна Долдонова, руководитель отдела compliance и безопасности данных OZON, поделилась, что фишинг остается одной из самых серьезных угроз для компаний:

«Количество фишинговых атак растет, злоумышленники часто маскируются, например, под тендерные запросы или официальные письма государственных органов. Такие атаки могут привести к утечкам авторизационных данных, проникновению в инфраструктуру компании и причинению вреда. Например, злоумышленники могут провести «дефейс» сайта, разместить на нем запрещенную информацию, что может стать причиной блокировки сайта Роскомнадзором».

Дмитрий Шестерин, СТО маркетплейса подарков Flowwow:

«Мы регулярно проводим имитации фишинг-атак и тесты проникновения — пентесты. Это помогает нашим сотрудникам быть готовыми к реальным угрозам. Наши “тренировки” позволили значительно снизить количество успешных атак через фишинг».

Тесты на проникновение, или пентесты, имитируют настоящие атаки злоумышленников. Так, опытным путем можно выявить уязвимости в системе безопасности компании и устранить слабые места, прежде чем ими воспользуются хакеры.

С помощью пентестов оценивают безопасность сетей, приложений, ПО, отдельных устройств и физических систем, например, дата-центров. По результатам тестирования выдают оценку текущего уровня защищенности систем, а также список рекомендаций для устранения уязвимостей.

Этапы стандартного пентеста (

источник изображения)

Обучение сотрудников является одной из главных рекомендаций, озвученных на встрече «Ecom и Вино».

Дмитрий Радаев, заместитель исполнительного директора по производству AGIMA, подчеркнул важность системного подхода к безопасности:

«Чтобы противостоять кибератакам, необходимо готовить команду к быстрому реагированию. Системы защиты должны работать на опережение, а сотрудники — уметь эффективно взаимодействовать в кризисных ситуациях».

Политически мотивированные атаки: уничтожение бизнеса как цель

Современные атаки часто направлены на подрыв бизнеса. Никита Нецкин рассказал о примере атак на компанию Rude Yug, которая пострадала не от вымогателей, а от политически мотивированных хакеров, которые стремились разрушить бизнес. «В некоторых случаях атакующие нацелены не на получение выкупа, а на полное уничтожение бизнеса», — отметил Никита.

Анна Долдонова, руководитель отдела compliance и безопасности данных OZON, подтвердила рост атак на ключевых сотрудников: «Коллеги стали чаще получать фишинговые письма, которые маскируются под запросы от легитимных организаций. С их помощью хакеры получают доступ к критическим данным. Например, они могут убедить вас перейти по ссылке с вирусом или ввести свой логин и пароль на поддельном сайте, а потом использовать их в своих целях».

Читайте также: Киберграмотность в компании: почему целостная защита становится приоритетной задачей ритейлеров (мнения экспертов)

Защита данных и автоматизация реагирования на инциденты

Дмитрий Шестерин отметил, что автоматизация — это ключевой инструмент в работе с информационной безопасностью, особенно в условиях роста числа киберугроз. Компаниям нужны системы мониторинга, чтобы быстро обнаруживать и реагировать даже на потенциальные угрозы.

Дмитрий Радаев считает, что в этом вопросе очень важна скорость реакции:

«Автоматизированные системы значительно сокращают время на обнаружение угрозы и помогают минимизировать ущерб. Например, существуют специальные агенты, которые ставят на серверы. Системы мониторинга на основе данных этих агентов анализируют ситуацию и оперативно выявляют аномалии».

В крупных компаниях часто используют систему автоматического анализа и классификации угроз на основе ИИ. Получив сигнал об аномалии от агентов мониторинга, система автоматически проверяет, является ли то или иное событие потенциальной угрозой. Если угроза подтверждается, система автоматически блокирует подозрительные действия и уведомляет специалистов по безопасности для дальнейшего анализа. Это позволяет сократить время реакции с нескольких часов до минут и значительно снижает вероятность ущерба.

Итого: рекомендации для защиты от кибератак

На основе мнений экспертов можно выделить следующие ключевые шаги для успешной защиты ИТ-продуктов и корпоративной инфраструктуры:

1. Интеграция безопасности на стадии разработки

Принцип Security by Design, предложенный экспертами, должен внедряться с самого начала разработки ИТ-продуктов. Это минимизирует риски уязвимостей на этапе проектирования.

2. Регулярное обучение и тестирование сотрудников

Имитационные фишинг-атаки и пентесты помогут подготовить сотрудников к реальным угрозам, что значительно снизит вероятность утечек данных через человеческий фактор.

3. Многоуровневая защита и сегментация сетей

Компании должны внедрять многоуровневую защиту, чтобы изолировать критические данные и доступы от потенциальных атак.

4. Автоматизация мониторинга и реагирования на инциденты

Использование автоматизированных систем мониторинга и реагирования на инциденты поможет компаниям быстрее выявлять угрозы и минимизировать ущерб от кибератак.

NEW RETAIL

Последние новости

Самое популярное

-

Digital Signage: как цифровые POS улучшают контакт с покупателями и повышают узн...

Digital Signage: как цифровые POS улучшают контакт с покупателями и повышают узн...

-

От чат-ботов к системным ассистентам: почему ИИ в ритейле не работает на полную ...

От чат-ботов к системным ассистентам: почему ИИ в ритейле не работает на полную ...

-

Маршрут построен: как развивать объект коммерческой недвижимости с помощью эконо...

Маршрут построен: как развивать объект коммерческой недвижимости с помощью эконо...

-

Как ресторану поднять выручку в сложные времена – стратегии от собственника сети...

Как ресторану поднять выручку в сложные времена – стратегии от собственника сети...

-

Как ритейлеру управлять жизненным циклом собственных торговых марок

Как ритейлеру управлять жизненным циклом собственных торговых марок